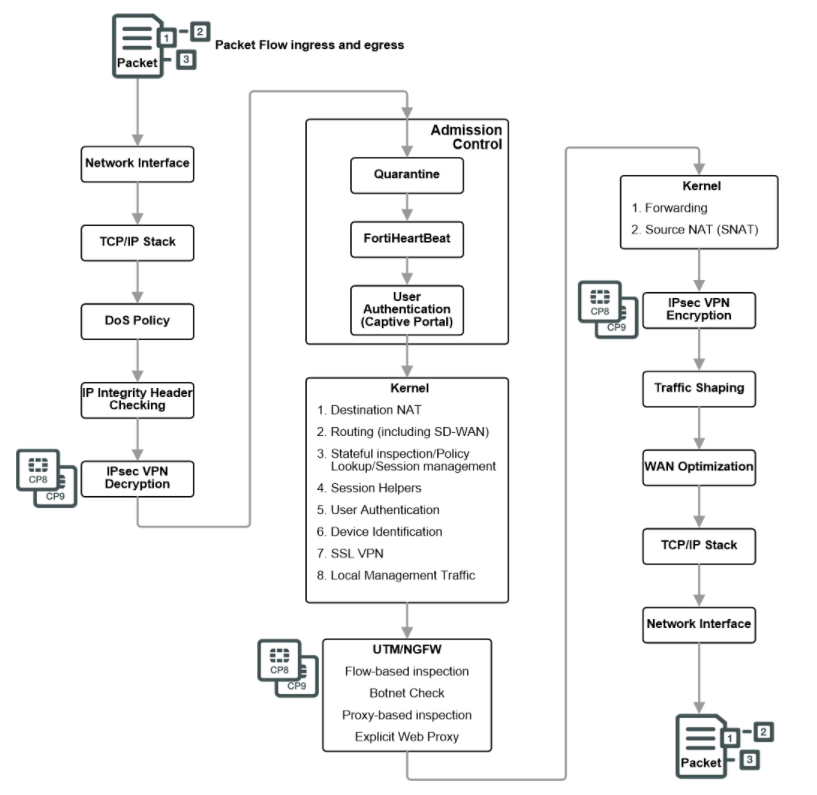

Ingress는 외부로부터 서버 내부로 유입되는 네트워크 트래픽을, egress는 서버 내부에서 외부로 나가는 트래픽을 의미한다.

Fortigate를 통과하는 모든 패킷은 네트워크 인터페이스를 통과하고 TCP/IP 스택에서 처리된다. 그런 다음 DoS 정책이 구성된 경우 패킷을 자동 IP 무결성 헤더 검사와 함께 이러한 정책을 통과해야 한다.

DoS 스캔은 트래픽이 유효한지 아니면 DoS 공격의 일부인지 확인하기 위해 패킷 수명 초기에 처리된다. DoS 모듈은 모든 트래픽 흐름을 검사하지만 DoS 공격(예: TCP SYN 패킷)에 사용할 수 있는 패킷만 추적하여 허용된 매개 변수 내에 있는지 확인한다. 의심되는 DoS 공격은 차단되고 다른 패킷은 허용된다.

IP 무결성 헤더 검사는 패킷 헤더를 읽어 유효한 TCP, UDP, ICMP , SCTP 또는 GRE 패킷인지 확인한다. 프로토콜 헤더가 올바른 길이인지 확인하기 위해 이 단계에서 유일하게 확인 절차가 수행된다. 만약 허용된다면 패킷은 다음 단계로 넘어갈 수 있다. 아니라면 패킷은 drop 된다.

Fortigate에서 구성된 IPsec 터널과 일치하는 수신 IPsec 패킷은 헤더 검사가 완료된 후 복호화된다. 패킷이 IPsec 패킷 인 경우 IPsec 엔진은 해당 패킷을 복호화하려고 한다. IPsec 엔진이 올바른 암호화 키를 적용하고 패킷을 복호화할 수 있는 경우 암호화되지 않은 패킷은 다음 단계로 전송된다. 암호를 복호화할 수 없는 비 IPsec 트래픽과 IPsec 트래픽은 영향을 받지 않고 다음 단계로 넘거한다. IPsec VPN 암호 복호화는 CP8 또는 CP9 프로세서로 오프로드되고 가속화된다.

'Etc. > 기타' 카테고리의 다른 글

| FQDN(Fully Qualified Domain Name) 이란? (0) | 2021.02.25 |

|---|---|

| IRF(Intelligent Reslilent Framework) (0) | 2021.02.08 |

| [Fortigate] CLI 명령어 (0) | 2020.11.15 |

![[Fortigate] Packet flow](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fc7BAd1%2FbtqNNiyyVzx%2Fje9psbckzfDl7SABB0JaCk%2Fimg.png)